密碼學是深奧的學問,在資安領域中數學門檻較高。但近年行動裝置普及、密碼貨幣興起,加上雲端服務發達,它已經融入每個人的生活,守護全球數十億人的數位資產及隱私。然而,近期熱門議題 — — 「量子電腦將毀滅既有密碼系統」,預言量子電腦問世,將毀滅密碼貨幣¹、國防及資安²,將帶來前所未見的威脅。真有如此誇張,宛如人類浩劫? 本篇文章將簡單探討量子電腦對既有密碼系統的影響,包括程度及範圍,以及「後量子密碼」能抵擋量子電腦攻擊,卻尚未廣泛使用的關鍵因素。

密碼系統分成兩大類,一類是「對稱式」,另外一類是「非對稱式」。預計15至20年後³,若兩千以上量子位元(qubit)的通用型量子電腦(large-scale universal quantum computer)出現⁴,對這兩類密碼系統的威脅並不一樣⁵。

對稱式密碼系統

量子電腦運行的 Grover 演算法(Grover’s algorithm)會使對稱式密碼系統的安全等級減半。亦即,如果現在使用 AES 128 位元,未來安全強度就剩下 64 位元,量子電腦破解它的運算量就降為 2 的 64 次方。因此要防禦量子電腦並不困難,把密鑰的長度加倍,即可達到與現在一樣的安全強度。舉例來說,若現在使用 AES 128,未來用 AES 256 就可以達到同樣安全性。總體而論,對稱式密碼系統受量子電腦影響有限。

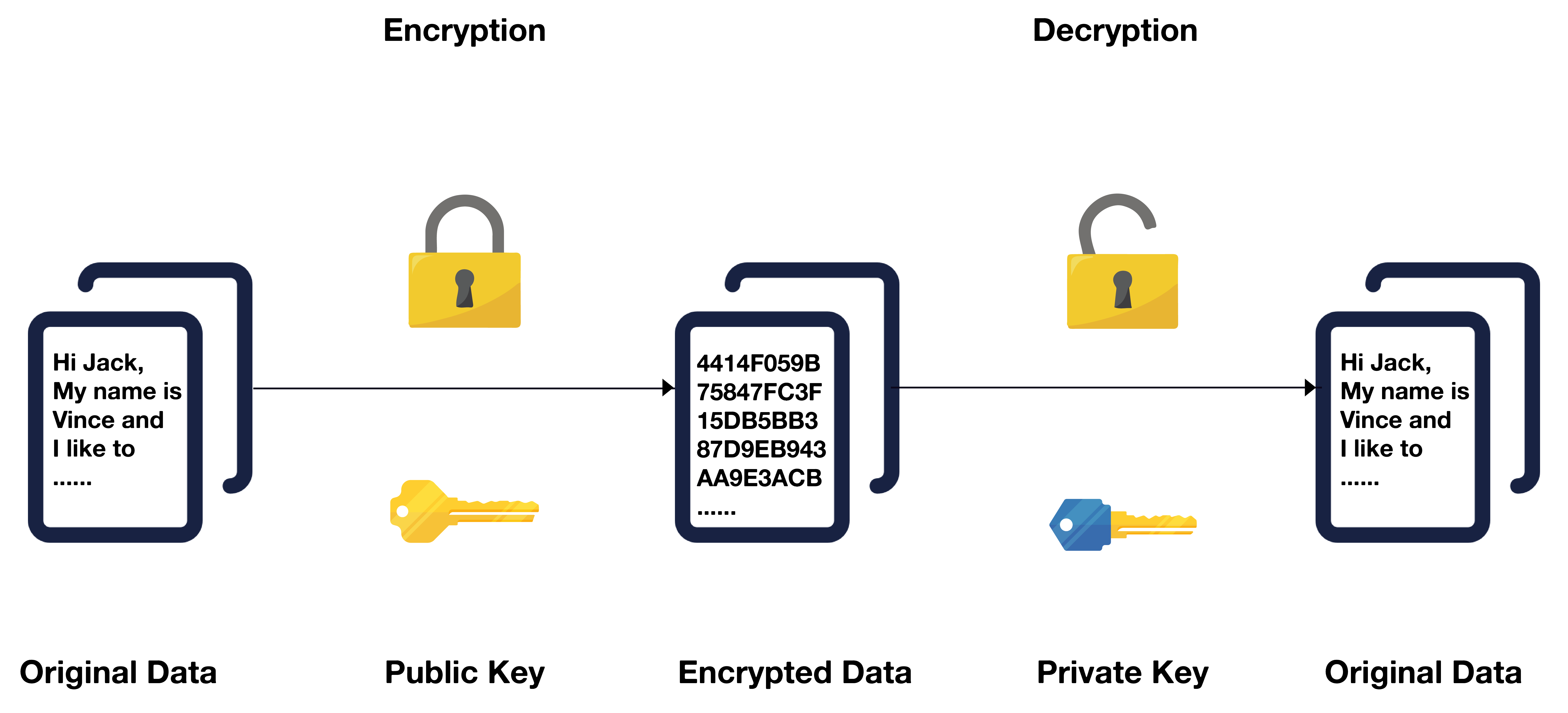

非對稱式密碼系統

現今非對稱式密碼系統則受到毀滅式的影響。非對稱式密碼系統也稱「公鑰密碼系統」,包括 RSA 加密及簽章演算法、Diffie Hellman 密鑰交換及橢圓曲線密碼學(Elliptic Curve Cryptography, ECC),已在全世界廣泛使用,其演算法安全性是架構在「質因數分解」還有「離散對數」的難題。但未來 15 至 20 年後³,量子電腦運行 Shor 演算法(Shor’s algorithm)能在短時間解開這兩類數學難題。因此現行的演算法無法繼續使用,需要新的公鑰密碼系統來取代。凡是能夠抵抗量子電腦攻擊的公鑰密碼系統就統稱為「後量子密碼」,簡稱為 PQC(Post-quantum cryptography)。後量子密碼為數學演算法,核心是量子電腦無法輕易解開的數學難題,因此硬體方面不需量子電腦,可在傳統電腦上運行。

後量子密碼國家標準

面對量子電腦的威脅,美國國家標準暨技術研究院(National Institute of Standard and Technology, NIST),向全世界頂尖密碼學家公開徵選,制定後量子密碼的國家標準。2017 年第一輪入選 69 個演算法⁶,2019 年一月第二輪篩選後剩 26 個⁷。其中 17 個進行密鑰建立(key establishment),另外 9 個是數位簽章(digital signature)演算法 。雖然標準尚未制定完成,有潛力的演算法已經運用在某些領域。

三年前 Google Chrome 瀏覽器使用後量子密碼演算法 NewHope 建立密鑰⁸,所以當時 https 在 Chrome 瀏覽器可能已經使用後量子密碼演算法。德國安全晶片大廠英飛凌(Infineon)也有NewHope的概念驗證⁹。然而,在相同的安全等級,實作的效率成為是否採用後量子密碼的關鍵因素。相較於現有的公鑰密碼系統,後量子密碼的密鑰長度較長,數位簽章結果也較占空間,使用上相對不方便,加上現在精通實作及應用的團隊不多,因此尚未普及。

全文詳見: 銓安智慧科技 IKV-Tech 於密碼時報專欄